O golpe do boleto bancário está longe de ser solucionado. Pelo contrário, cibercriminosos incluíram novos truques em uma "combinação explosiva" que tornaram a campanha do malware ainda mais contagiosa. Eles estão usando arquivos não-executáveis e criptografados com uma chave de 32 bits, que posteriormente são comprimidos pelo padrão ZLIB. O método é similar ao empregado no famoso Zeus Gameover, com a diferença de que agora são usadas as extensões BCK e JMP no lugar da ENC.

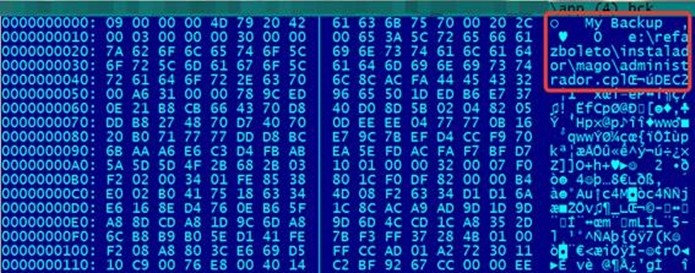

Arquivo BCK infectado com nova versão do malware (Foto: Divulgação/Kaspersky)

Arquivo BCK infectado com nova versão do malware (Foto: Divulgação/Kaspersky)

O trojan baixa arquivos estranhos e não-executáveis para a máquina infectada. A técnica consegue burlar diversas proteções como firewall, webfilters e sistemas de detecção de invasão na rede, permitindo que o malware decifre arquivos criptografados.

Uma vez contaminado, o computador muda a numeração do boleto, fazendo com que o usuário, em vez de pagar a fatura, transfira dinheiro para a conta do criminoso.

Com os arquivos BCK, a técnica varia um pouco. Eles são empacotados usando uma aplicação desconhecida, com o vírus trazendo em seu cabeçalho a assinatura de algum software comercial de backup. Quando se olha o início do arquivo criptografado é possível descobrir que nele há outro arquivo malicioso. Na maioria dos casos, trata-se de arquivos CPL, bastante empregados nas campanhas dos boletos.

A Kaspersky, desenvolvedora de softwares de segurança, afirma que criminosos brasileiros estão trabalhando em conjunto com hackers do Leste Europeu, que criam e disseminam o trojan ZeuS e suas variantes. Um das evidências foi encontrar esses hackers em fóruns clandestinos comprando novos malwares, crimeware e trojans para infectar caixas eletrônicos e dispositivos de pagamento (PoS).

Via Kaspersky, TechTudo.

0 comentários:

Os comentários serão moderados antes de publicar! respondo todos, obrigado por comentar.